ARCSI

Association des Réservistes du Chiffre et de la Sécurité de l'Information

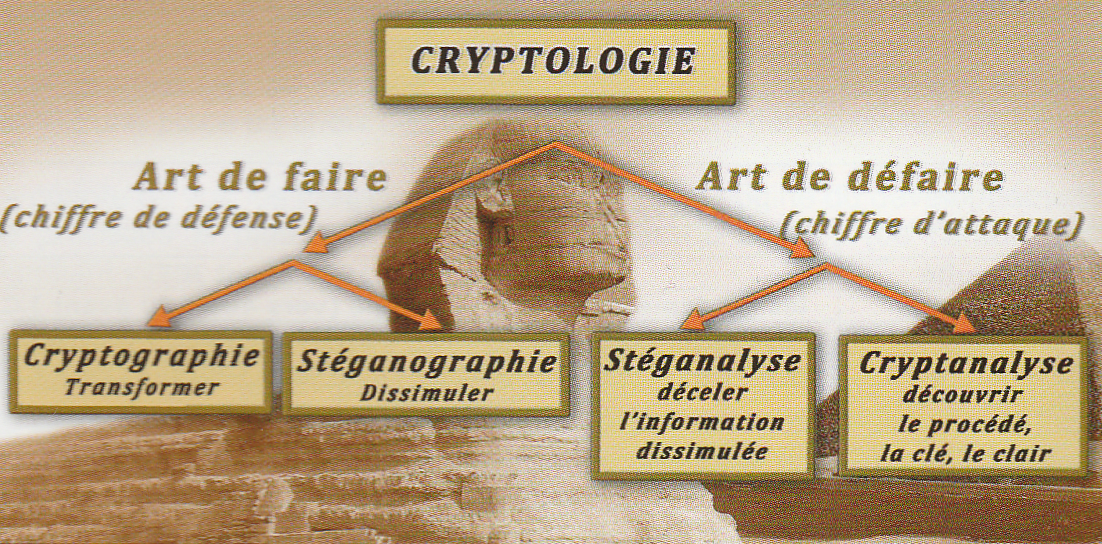

Le vocabulaire de la cryptologietermes et définitionsDepuis l'antiquité, les hommes ont éprouvé le besoin de protéger certaines informations qu'ils voulaient garder secrètes notamment lorsque celles-ci devaient voyager. Différentes techniques furent utilsées parmi lesquelles la cryptographie, ou art (ou science) des écritures cachées ou secrètes, occupa bientôt une place de choix dès que l'écriture se démocratisa. La crainte de voir les messages interceptés fut à l'origine du développement de procédés le plus souvent appelés codes ou chiffres. Le terme de cryptologie, étymologiquement la « science du secret », très récent, rassemble désormais l'ensemble des techniques cryptographiques de protection et d'analyse de leurs failles. La cryptologie concerne la protection de toutes les formes d'information (écrits, images, sons, données de toute nature), et s'intéresse autant au " défenseur" qu'à l'attaquant. On peut ainsi schématiser les domaines qu'elle regroupe :  Elle englobe ainsi aussi bien le couple cryptographie (l'écriture secrète) - cryptanalyse (l'analyse de cette dernière) que le couple stéganographie (l'art de dissimuler) - stéganalyse (l'analyse de ce dernier). En cryptographie, le chiffrement est l'opération consistant à transformer un texte clair en un texte inintelligible appelé "texte chiffré" ou "cryptogramme", en faisant appel à une convention secrète. Celle-ci est généralement une combinaison :

Le terme utilisé pour l'opération inverse diffère suivant que celui qui reçoit le message a connaissance de la clé ou non :

Bien que le chiffrement (et donc la cryptographie) soit le moyen essentiel pour la protection des messages, il n'est pas le seul. Il convient de mentionner :

Cryptographie (ou Chiffrement) symétrique, et Cryptographie (ou Chiffrement) asymétrique Depuis la nuit des temps, les systèmes cryptographiques reposaient sur le principe de partage d'une même convention secrète entre les individus ayant à communiquer entre eux, avec la contrainte de mise en place préalable de ce secret. C'est ce qu'on appelle la cryptographie symétrique. Or, alors que régnait encore la politique de prohibition et d'anti-prolifération cryptologique décrétée par les pays qui avaient compris les enjeux de sécurité nationale que cela impliquait, le NBS (National Bureau of Standards) américain lança un appel à candidatures pour identifier un procédé susceptible d'être utilisé à grande échelle pour des transactions commerciales et financières. Les chercheurs se mirent au travail mais la compétition fut remportée par un procédé somme toute classique, le fameux DES (Data Encryption Standard) d'IBM. En 1976 cependant, deux chercheurs, Whifield Diffie et Martin Hellman, allaient proposer une technique véritablement révolutionnaire : la "cryptographie à clé publique", ou encore "système de chiffrement asymétrique" par opposition aux systèmes traditionnels symétriques ou à clé secrète. Plus besoin de partager un même secret, on allait faire appel à deux clés pour chaque individu, l'une (dite clé publique) servait à chiffrer les message envoyés, et l'autre (appelée clé secrète) servait à déchiffrer les messages. Comparaison des deux principes La cryptographie à clé secrète repose sur le partage entre deux interlocuteurs d'une même clé secrète utilisée à la fois pour le chiffrement d'un message et pour son déchiffrement. La clé secrète doit être échangée préalablement à la communication par un canal sûr, autre que celui à protéger. Cette méthode est la plus ancienne et la plus utilisée. La cryptographie à clé publique repose sur le principe d'une paire de clés distinctes (une clé dite publique pour le chiffrement et une clé privée ou secrète pour le déchiffrement). Chaque utilisateur possède son propre couple de clés différentes, privée et publique (on parle alors de bi-clés). La clé publique d'un individu peut être diffusée à ses correspondants potentiels, directement ou via des annuaires. Ceux-ci sont utilisés pour chiffrer les messages que les correspondants lui adressent. Les deux clés sont liées par une fonction mathématique dite "difficilement réversible". Fonction mathématique associée à la bi-clés L'invention de la cryptographie à clé publique a donc nécessité de trouver une fonction mathématique "inviolable" liant les deux clés publique et privée. Plusieurs solutions furent proposées par des chercheurs. Mais la première solution proposée le fut en 1977 par trois chercheurs américains et israélien, Ronald Rivest, Adi Shamir et Leonard Adleman, solution fondée sur la factorisation en nombres premiers et qui porte le nom de RSA, initiales de Rivest, Shamir et Adleman. Le principe du RSA Il est aisé de trouver deux nombres premiers. Il est toujours aussi aisé de les multiplier entre eux, mais si la taille de ces nombres est suffisante, il est "quasiment" impossible, à partir de leur produit, de retrouver les deux nombres initiaux. C'est sur ce constat que repose la solution RSA et c'est tout le problème de la factorisation en nombres premiers. Celle-ci fait d'ailleurs l'objet de challenges périodiques. A ce jour, il est ainsi admis qu'il n'est pas raisonnable d'envisager un système reposant sur les longueurs de clés RSA inférieures à 4.096 bits si le système doit perdurer encore quelques décennies avant la percée de la cryptographie quantique. |

Le VOCABULAIRE

de la CRYPTOLOGIE par les experts de l'ARCSI

Quels ouvrages de

CRYPTOLOGIE choisir ? Les conseils de l'ARCSI

L'ARCSI est aussi sur LinkedIn Twitter  Mastodon  Les mots du Président  Les rapports moraux des Assemblées Générales  Les contributions de l'ARCSI

DERNIÈRES PUBLICATIONS DES MEMBRES  Philippe GUILLOT (ARCSI)  (ARCSI)  (ARCSI)  Le monde captivant

de la cryptographie

Tout un ensemble de

documentations, articles et informations à télé- charger ou à consulter en ligne. Daniel Tant

Cryptologie, l'art

des codes secrets

Un dossier de synthèse

rédigé par : Philippe Guillot

AUTRES PUBLICATIONS INTERESSANTES À LIRE

Magazine "cyberun" N°13 consacré à la cryptographie  CLIQUEZ ICI POUR

CONSULTER TOUS LES NUMÉROS DE CYBERUN À LIRE

Management de la sécurité de l'information par Alexandre Fernandez-Toro préface de Hervé Schauer, membre de l'ARCSI  À LIRE

Guide de sélection d'algorithmes cryptographiques par l'ANSSI  CLIQUEZ ICI POUR

CONSULTER TOUS LES GUIDES DE BONNES PRATIQUES DE L'ANSSI sur CryptoMuseum.com  Voir aussi l'article de Jon PAUL sur la machine HX-63  Crypto : Le Webdoc' de l'ANSSI Voir le Socle

Interministériel des Logiciels Libres |